امنیت شبکه دیگر صرفاً به دیوارهای دفاعی سنتی مانند فایروالها یا آنتیویروسها محدود نمیشود. در معماریهای پیشرفته فناوری اطلاعات امروزی، مهاجمان سایبری اغلب با عبور از لایههای مختلف امنیتی و از طریق ترافیک مجاز یا رفتارهایی که در نگاه اول طبیعی به نظر میرسند، به شبکه نفوذ میکنند. در چنین سناریوهایی، وجود یک لایه تحلیلگر و پایشگر هوشمند برای شناسایی الگوهای غیرعادی یا نشانههای بهرهبرداری مشکوک، کاملاً ضروری است. اینجاست که سیستمهای تشخیص نفوذ یا Intrusion Detection Systems (IDS) نقش کلیدی ایفا میکنند.

سیستم IDS با رصد پیوسته ترافیک شبکه و رفتارهای سیستمها، توانایی شناسایی تهدیداتی نظیر حملات Brute Force، نفوذ به نرمافزارهای کاربردی، توزیع بدافزار یا فعالیتهای مشکوک رباتها را فراهم میسازد. مزیت مهم این دسته از سامانهها در این است که برخلاف راهکارهای صرفاً پیشگیرانه، علاوهبر شناسایی تهدیدات شناختهشده، قابلیت تشخیص رفتارهای ناشناخته و حملات Zero-day را نیز دارند. از همین رو، IDS یکی از مؤلفههای اساسی در چارچوبهای چندلایه امنیتی مانند Defense in Depth و همچنین استانداردهای بینالمللی نظیر ISO/IEC 27001 یا NIST Cybersecurity Framework بهشمار میرود.

سیستم تشخیص نفوذ (IDS) چیست؟

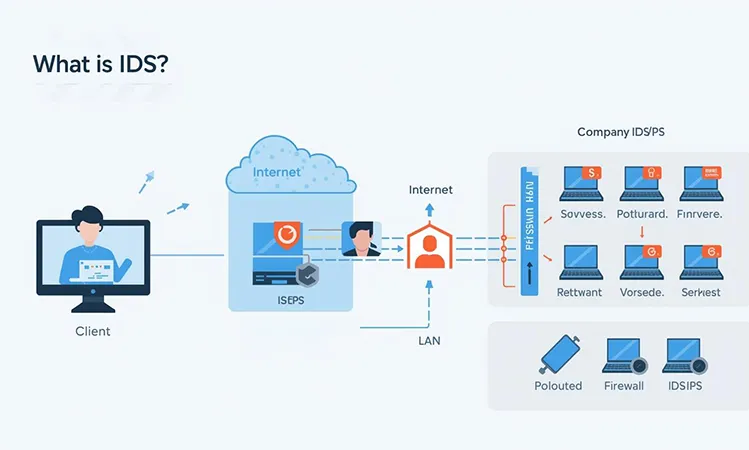

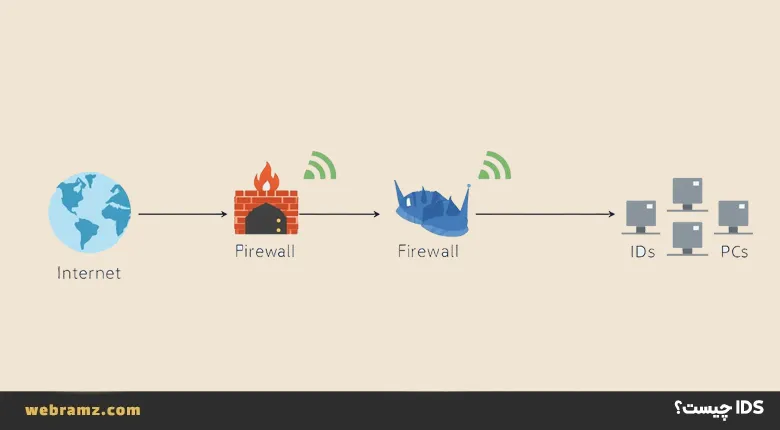

سیستم تشخیص نفوذ یا IDS، یک مکانیزم امنیتی تحلیلی است که بهطور مستمر شبکه یا میزبان را پایش میکند تا فعالیتهای مشکوک، غیرمجاز یا مغایر با سیاستهای امنیتی سازمان را شناسایی نماید. برخلاف فایروال که وظیفه آن عمدتاً مدیریت ترافیک ورودی و خروجی است، IDS با نفوذ به لایههای عمیقتر داده، به کشف الگوهای حمله، ارتباطات غیرمعمول و تلاشهای غیرمجاز برای دسترسی میپردازد. خروجی این سامانه معمولاً بهصورت هشدار یا گزارش تحلیلی به تیم امنیتی ارائه میشود.

IDS با بهرهگیری از تحلیل لاگها، بررسی بستههای شبکه (Packets) و مانیتورینگ تغییرات سیستمی، قابلیت شناسایی طیف متنوعی از تهدیدات مانند اسکن پورت، حملات SQL Injection ،حملات DoS/DDoS و بدافزارها را داراست. از اینرو، IDS یکی از اجزای کلیدی در راهکارهای SIEM و مراکز عملیات امنیتی (SOC) به شمار میآید. استقرار این سیستم، دید امنیتی سازمان را افزایش داده و شانس شناسایی سریع حملات پیش از وارد آوردن خسارت را بهطرز چشمگیری بالا میبرد.

انتخاب یک سرویس هاست ایمن، تضمینکننده پایداری و سلامت وبسایت شماست. با میزبانی مطمئن و زیرساخت قدرتمند وبرمز میتوانید از حملات سایبری در امان بمانید، امنیت دادههای کاربران را حفظ کنید و تجربهای مطمئن از مدیریت وبسایت خود داشته باشید.

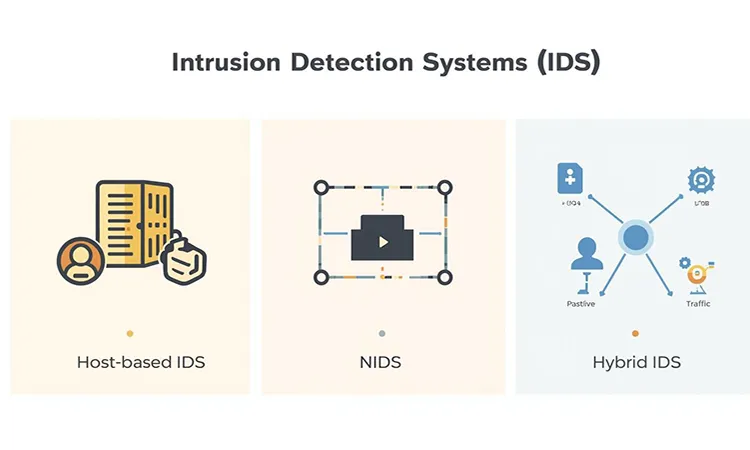

انواع سیستمهای تشخیص نفوذ

سیستمهای IDS را میتوان به سه گروه اصلی تقسیم کرد:

- Host-based IDS (HIDS)

- Network-based IDS (NIDS)

- Hybrid IDS

هر یک از این سیستمها کاربرد خاص خود را دارد. HIDS برای شناسایی تغییرات حساس در سیستمعامل مانند دستکاری فایلهای سیستمی یا رجیستری، انتخاب مناسبی است. در حالیکه NIDS بهعنوان حسگر شبکه، جریان ترافیک را در نقاط استراتژیک پایش کرده و تهدیدات مبتنی بر شبکه را شناسایی میکند. ترکیب این دو در قالب Hybrid IDS، بهویژه در محیطهای پیچیده و مقیاسپذیر مانند زیرساختهای ابری، کاربرد گستردهای دارد.

Host-based IDS (HIDS)

HIDS روی یک میزبان یا سرور خاص نصب میشود و با تجزیهوتحلیل منابع محلی مانند لاگهای سیستمعامل، فعالیتهای پردازشها و تغییرات فایلها، تهدیدات را شناسایی میکند. این سیستم توانایی کشف تهدیداتی مانند نصب بدافزار، تغییر فایلهای سیستمی، یا تلاشهای غیرمجاز برای دسترسی به اطلاعات حساس را دارد. به همین دلیل، بهعنوان یک لایه محافظتی مؤثر برای سرورها و ایستگاههای کاری حیاتی شناخته میشود.

از مزایای کلیدی HIDS، توانایی آن در مشاهده جزئیات عمیقتر نسبت به NIDS است، چراکه دسترسی مستقیم به منابع میزبان دارد. البته این سیستم نمیتواند دید جامعی از کل شبکه ارائه دهد؛ بنابراین در زیرساختهای سازمانی، معمولاً در کنار NIDS استفاده میشود. در محیطهایی که دادههای حساس بر روی سرورها یا پایگاههای داده ذخیره شدهاند، بهرهگیری از HIDS برای نظارت دقیق و شناسایی سریع کوچکترین تغییرات غیرمجاز، ضروری است.

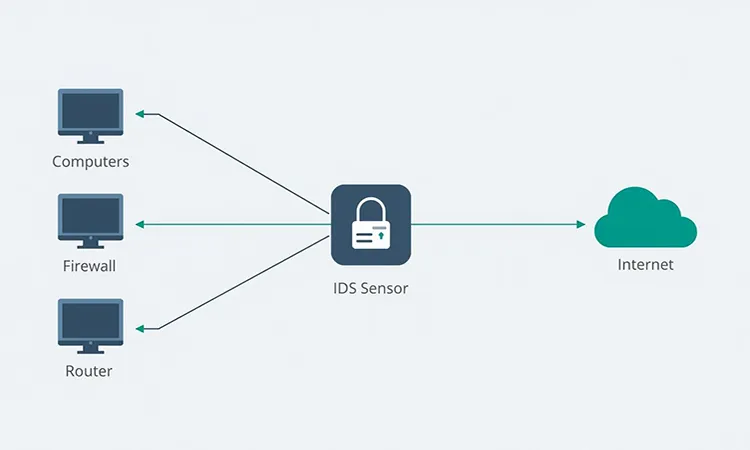

Network-based IDS (NIDS)

NIDS در نقطهای از شبکه پیادهسازی میشود که امکان بررسی ترافیک ورودی و خروجی وجود دارد. این نوع IDS بستههای عبوری از شبکه را در لایههای مختلف (از جمله لایه انتقال و لایه کاربرد) تحلیل میکند تا بتواند حملاتی همچون اسکن پورت، تزریق کد یا تهدیدات مبتنی بر پروتکل را شناسایی کند. NIDS میتواند بدون وابستگی به سیستم میزبان، دید وسیعی از آنچه در شبکه میگذرد در اختیار تیم امنیتی قرار دهد.

این سیستمها معمولاً در شبکههای سازمانی، دیتاسنترها و نقاط مرزی (مانند اتصال به اینترنت یا بین بخشهای داخلی) نصب میشوند. گرچه جزئیات سطح سیستمعامل را نمیبینند، اما برای پایش کلی شبکه و تشخیص رفتارهای غیرمعمول در مقیاس بالا، بسیار کارآمد هستند.

Hybrid IDS

Hybrid IDS ترکیبی از توانمندیهای HIDS و NIDS را در خود دارد. این سیستمها هم به پایش رفتار داخلی میزبانها میپردازند و هم تحلیل ترافیک شبکه را انجام میدهند؛ در نتیجه دید جامعی نسبت به تهدیدات ایجاد میکنند. در محیطهایی که حملات چندمرحلهای رایج هستند—مثلاً زمانی که یک تهدید از شبکه آغاز شده و سپس تغییراتی را در میزبان اعمال میکند—تنها یک سامانه ترکیبی میتواند تصویری کامل از رویداد ارائه دهد.

مزیت مهم Hybrid IDS، پوشش امنیتی گسترده و انعطافپذیری در مقیاس سازمانی است. این سیستمها معمولاً با ابزارهای پیشرفته مانند SIEM و سایر سامانههای مانیتورینگ امنیتی یکپارچهسازی میشوند تا تحلیل یکپارچهتری از رویدادها فراهم کنند.

نقطهضعف آنها در پیچیدگی پیادهسازی و هزینه بالاتر نگهداری است، چرا که نیاز به پردازش دوگانه (میزبان و شبکه) و مدیریت همزمان دارد. با این وجود، در سازمانهایی با زیرساختهای ابری، توزیعشده یا با درجه اهمیت بالا، استفاده از Hybrid IDS توصیه میشود.

روشهای تشخیص نفوذ در IDS

سیستمهای IDS برای شناسایی تهدیدات از روشهای مختلفی استفاده میکنند که سه رویکرد اصلی عبارتاند از:

- Signature-based Detection

- Anomaly-based Detection

- Hybrid Detection

در تشخیص مبتنی بر Signature، سیستم با استفاده از پایگاه دادهای از الگوهای شناختهشده، تهدیدات را شناسایی میکند. این روش در برابر حملات رایج بسیار مؤثر است. در مقابل، روش Anomaly-based Detection رفتار طبیعی سیستم یا شبکه را مبنا قرار داده و انحراف از آن را نشانهای از تهدید احتمالی میداند. در نهایت، رویکرد ترکیبی تلاش میکند تا مزایای هر دو روش را با هم ترکیب کند تا دقت تشخیص افزایش یابد و نرخ هشدارهای کاذب کاهش پیدا کند.

انتخاب رویکرد مناسب به عوامل مختلفی مانند نوع محیط عملیاتی، میزان حساسیت دادهها، منابع پردازشی موجود و سطح ریسک سازمان بستگی دارد.

تشخیص مبتنی بر Signature

در این روش، IDS دادههای شبکه یا میزبان را با مجموعهای از Signatureهای از پیش تعریفشده مقایسه میکند. این Signatureها معمولاً شامل الگوهای مشخصی از حملات شناختهشده، دستورات مشکوک یا رفتارهای ویژه بدافزارها هستند. به محض اینکه دادهای با یکی از این الگوها تطابق داشته باشد، سیستم هشدار صادر میکند.

این روش بسیار شبیه به عملکرد آنتیویروسهاست و برای مقابله با تهدیدات شناختهشده و پرتکرار بسیار کارآمد است. از مزایای آن میتوان به دقت بالا و نرخ پایین هشدارهای کاذب اشاره کرد.

نقطهضعف اصلی Signature Detection، عدم توانایی در شناسایی تهدیدات جدید و حملات Zero-day است. برای حفظ اثربخشی این سیستمها، پایگاه داده Signatureها باید بهصورت مداوم بهروزرسانی شود.

تشخیص مبتنی بر Anomaly

در روش Anomaly-based Detection، IDS ابتدا یک خط مبنا (Baseline) از رفتار نرمال سیستم یا شبکه ایجاد میکند. سپس هرگونه انحراف از این خط مبنا بهعنوان یک رفتار مشکوک یا تهدید بالقوه در نظر گرفته میشود. این روش بهویژه برای شناسایی حملات ناشناخته یا پیچیده بسیار مؤثر است.

مزیت برجسته این رویکرد، توانایی شناسایی حملات Zero-day و رفتارهایی است که هیچ Signature شناختهشدهای ندارند. با این حال، از چالشهای اصلی آن میتوان به نرخ بالای هشدارهای کاذب (False Positives) اشاره کرد، زیرا هر تغییر غیرمنتظره—even اگر مشروع باشد—ممکن است بهعنوان تهدید شناسایی شود.

برای بهبود دقت این روش، اغلب از الگوریتمهای یادگیری ماشین و مدلسازی آماری پیشرفته استفاده میشود تا سیستم بتواند میان تغییرات عادی و تهدید واقعی تمایز قائل شود.

روش ترکیبی (Hybrid Detection)

Hybrid Detection یا روش ترکیبی، تلفیقی از دو رویکرد Signature-based و Anomaly-based است. در این مدل، ابتدا دادههای ورودی با Signatureهای موجود مطابقت داده میشوند تا تهدیدات شناختهشده در سریعترین زمان ممکن شناسایی شوند. در گام بعدی، سیستم به بررسی الگوهای رفتاری غیرمعمول میپردازد تا بتواند تهدیدات جدید و حملات Zero-day را نیز شناسایی کند.

این روش تلاش میکند تعادلی بین دقت بالا و پوشش جامع تهدیدات برقرار کند. از مزایای مهم Hybrid Detection، کاهش نقاط ضعف هر روش بهتنهایی و افزایش انعطافپذیری در محیطهای متنوع است. البته، این رویکرد به منابع محاسباتی بیشتری نیاز دارد و پیادهسازی آن پیچیدهتر است. با این حال، برای سازمانهایی که با طیف گستردهای از تهدیدات مواجه هستند، بهترین گزینه بهشمار میآید. بسیاری از سیستمهای تشخیص نفوذ مدرن نظیر Suricata و Wazuh از این روش استفاده میکنند تا دقت و کارایی را همزمان تضمین کنند.

محبوبترین IDSهای رایگان و متنباز

یکی از مزایای مهم در حوزه امنیت سایبری، وجود ابزارهای رایگان و متنباز برای تشخیص نفوذ است. این ابزارها نهتنها هزینهها را کاهش میدهند، بلکه امکان بازبینی و شخصیسازی کد منبع را نیز برای متخصصان فراهم میکنند. برخی از این سیستمها بهقدری پایدار و کارآمد هستند که در سازمانهای بزرگ و مراکز SOC نیز بهکار گرفته میشوند.

در ادامه، پنج IDS رایگان و متنباز محبوب را معرفی میکنیم که هر یک ویژگیها، مزایا و محدودیتهای خاص خود را دارند. انتخاب مناسب، به عوامل مختلفی مانند نوع شبکه، حجم ترافیک و اهداف امنیتی سازمان بستگی دارد.

سیستم تشخیص نفوذ Snort

Snort یکی از شناختهشدهترین و قدیمیترین IDSهای متنباز است که توسط شرکت Cisco توسعه و پشتیبانی میشود. این سیستم عمدتاً بر اساس Signature-based Detection کار میکند و دارای پایگاه دادهای غنی از الگوهای حمله است.

Snort میتواند در دو حالت IDS (تشخیص و هشدار) و IPS (جلوگیری فعال از حمله) اجرا شود. از مزایای آن میتوان به جامعه کاربری گسترده و بهروزرسانی مداوم پایگاه Signatureها اشاره کرد. با این وجود، در محیطهایی با ترافیک بالا ممکن است با چالشهایی نظیر کاهش کارایی و نیاز به منابع سختافزاری بیشتر مواجه شود.

سیستم تشخیص نفوذ Suricata

Suricata یک IDS/IPS قدرتمند و مدرن است که علاوه بر Signature Detection، از قابلیتهای Anomaly Detection نیز بهرهمند است. این سیستم از پردازش چندریسمانی (Multi-threading) پشتیبانی میکند و برای تحلیل ترافیک در مقیاس بالا طراحی شده است؛ به همین دلیل برای دیتاسنترها و شبکههای پرترافیک بسیار مناسب است.

از ویژگیهای شاخص Suricata میتوان به پشتیبانی از پروتکلهای متنوع، قابلیت استخراج فایل از جریانهای شبکه و انعطافپذیری بالا در پیکربندی اشاره کرد. در عین حال، راهاندازی و پیکربندی آن ممکن است برای برخی سازمانها پیچیده باشد و نیاز به سختافزار قدرتمند داشته باشد.

سیستم تشخیص نفوذ OSSEC

OSSEC نیز یک سیستم تشخیص نفوذ مبتنی بر میزبان (HIDS) است که تمرکز اصلی آن بر تحلیل لاگها و فعالیتهای داخلی سیستمهاست. این ابزار قابلیت شناسایی تغییرات فایلها، فعالیتهای مشکوک کاربری، تلاشهای ناموفق برای ورود و همچنین ردگیری رفتارهای بالقوه مخرب را داراست.

از مهمترین مزایای OSSEC میتوان به سادگی، سبکی و مصرف پایین منابع اشاره کرد. با این حال، چون تمرکز آن تنها بر سطح میزبان است، برای پایش ترافیک شبکه کارآمد نیست. به همین دلیل، معمولاً در کنار ابزارهایی مانند Suricata یا Snort بهکار گرفته میشود.

سیستم تشخیص نفوذ Zeek (Bro)

Zeek که در گذشته با نام Bro شناخته میشد، یک IDS بسیار قدرتمند و منعطف است که تمرکز آن بر تحلیل عمیق پروتکلها و بررسی رفتار شبکه است. برخلاف سیستمهایی که صرفاً بر Signatureها تکیه دارند، Zeek امکان نوشتن اسکریپتهای سفارشی برای شناسایی تهدیدات خاص را فراهم میکند.

توانایی تولید لاگهای دقیق، قابل پردازش و کاربردی از جمله نقاط قوت Zeek است. این ویژگی به تیمهای امنیتی کمک میکند تا تحلیلهای دقیقتری بر پایه دادههای واقعی داشته باشند. البته یادگیری و بهرهگیری مؤثر از Zeek نیازمند دانش فنی بالاتری نسبت به سایر IDSهاست، که ممکن است برای تازهکارها چالشبرانگیز باشد.

سیستم تشخیص نفوذ Wazuh

Wazuh نسخه پیشرفته و توسعهیافتهی OSSEC است که علاوه بر قابلیتهای HIDS، امکاناتی نظیر مدیریت رویدادها، تحلیل رفتار، کشف بدافزار، و حتی یکپارچهسازی با خدمات ابری مانند AWS و Azure را نیز ارائه میدهد.

از ویژگیهای برجسته Wazuh میتوان به معماری مقیاسپذیر، داشبورد گرافیکی پیشرفته و قابلیتهای جامع مانیتورینگ امنیتی اشاره کرد. این ابزار برای سازمانهایی که بهدنبال یک راهکار ترکیبی با قابلیت ادغام در راهکارهای SIEM هستند، انتخابی ایدهآل محسوب میشود. البته مانند سایر سیستمهای ترکیبی، پیادهسازی و نگهداری Wazuh نیز نیازمند منابع بیشتری است.

کاربردهای IDS در امنیت شبکه

سیستمهای IDS نقش بسیار مهمی در استراتژیهای امنیت اطلاعات ایفا میکنند. آنها با مانیتورینگ مستمر ترافیک شبکه و فعالیتهای میزبانها، امکان شناسایی سریع تهدیدات را فراهم کرده و زمان واکنش به حملات را بهطور قابلتوجهی کاهش میدهند. از حملات Brute Force گرفته تا بهرهبرداری از آسیبپذیریهای نرمافزاری، IDSها بهعنوان نخستین خط هشدار برای تیمهای امنیتی عمل میکنند.

کاربرد IDS صرفاً به شناسایی نفوذ محدود نمیشود. این سامانهها همچنین برای تحلیل رفتار کاربران داخلی، شناسایی فعالیتهای مشکوک درونسازمانی، و بررسی انطباق با استانداردهای امنیتی مانند PCI DSS یا HIPAA بهکار گرفته میشوند. به همین دلیل، IDS نهتنها در مقابله با تهدیدات خارجی، بلکه در مدیریت ریسکهای داخلی نیز نقشی کلیدی دارد.

مزایا و محدودیتهای IDS

سیستمهای تشخیص نفوذ با توجه به قابلیتهای تحلیلگر و نظارتی خود، مزایای متعددی را برای ساختارهای امنیتی سازمانها فراهم میکنند. در عین حال، استفاده از آنها بدون درک درست از محدودیتها ممکن است منجر به کاهش اثربخشی یا افزایش هزینهها شود.

مزایای IDS

برخی از مزایای اصلی سیستمهای IDS عبارتاند از:

- افزایش دید امنیتی در سطح شبکه و میزبان

- شناسایی سریع تهدیدات شناختهشده و حملات ناشناخته (Zero-day)

- پشتیبانی از تحلیل رویدادها و مستندسازی برای Forensics

- کمک به انطباق با چارچوبها و استانداردهای امنیتی

- کاهش زمان تشخیص تهدید و در نتیجه کاهش دامنه خسارت

با ثبت دقیق لاگها و هشدارهای بلادرنگ، IDSها به تیمهای امنیتی این امکان را میدهند تا نهتنها واکنش سریعتری نشان دهند، بلکه از اطلاعات تولیدشده برای طراحی راهکارهای پیشگیرانه و تقویت دفاع سایبری بهره بگیرند. در معماریهایی مانند Defense in Depth، وجود IDS یک عنصر کلیدی تلقی میشود.

محدودیتهای IDS

مهمترین محدودیتهای شناختهشده برای IDSها عبارتاند از:

هشدارهای کاذب (False Positives): تشخیصهای اشتباه که میتواند منجر به اتلاف زمان و منابع شود

- عدم توانایی در جلوگیری مستقیم از حمله (برخلاف IPS)

- کاهش کارایی در محیطهای با ترافیک سنگین

- دشواری در تحلیل ترافیک رمزنگاریشده

- نیاز به تنظیمات دقیق و منابع سختافزاری و تخصصی

به بیان دیگر، IDS به تنهایی نمیتواند جلوی حمله را بگیرد و موفقیت آن به توانمندی و آمادگی تیم امنیتی بستگی دارد. همچنین در عصر رمزنگاری گسترده، تحلیل دقیق ترافیک ممکن است چالشبرانگیز شود و نیاز به راهکارهای مکمل ایجاد کند.

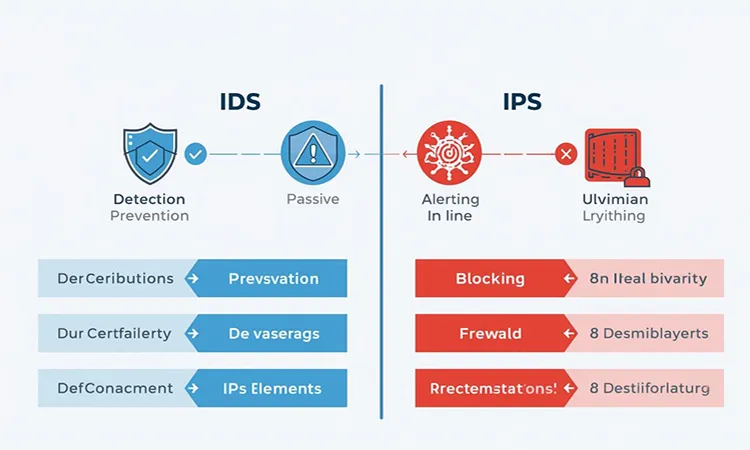

مقایسه IDS با IPS (سیستم جلوگیری از نفوذ)

گرچه IDS و IPS در نگاه اول مشابه به نظر میرسند، اما تفاوت آنها در نقش عملیاتیشان است. سیستم IDS تنها وظیفه شناسایی و صدور هشدار دارد، در حالیکه IPS بهصورت فعالانه و بلادرنگ جلوگیری</strong از حملات را انجام میدهد.

میتوان گفت IDS همچون دوربین نظارتی عمل میکند و اطلاعات را ثبت و هشدار میدهد، در حالیکه IPS مانند گارد امنیتی است که در صورت مشاهده تهدید، بلافاصله وارد عمل میشود. در بسیاری از زیرساختهای امنیتی، این دو سیستم بهصورت مکمل استفاده میشوند تا هم شناسایی تهدید و هم واکنش خودکار بهصورت یکپارچه انجام گیرد.

انتخاب بین IDS و IPS، یا بهرهگیری همزمان از هر دو، به میزان ریسکپذیری، منابع فنی موجود و سیاستهای امنیتی سازمان بستگی دارد.

| ویژگیها | IDS (Intrusion Detection System) | IPS (Intrusion Prevention System) |

|---|---|---|

| نوع عملکرد | شناسایی و هشدار نسبت به فعالیت مشکوک | شناسایی و جلوگیری فعالانه از تهدید |

| موقعیت در شبکه | معمولاً در موازات مسیر ترافیک (Passive) | معمولاً در مسیر مستقیم ترافیک شبکه (Inline) |

| واکنش به تهدیدات | فقط هشدار ارسال میکند | میتواند بستههای مخرب را مسدود یا حذف کند |

| ریسک تأثیر بر ترافیک اصلی | تأثیری بر جریان ترافیک ندارد | ممکن است در صورت تنظیم نادرست، باعث تاخیر یا اختلال در شبکه شود |

| احتمال هشدار اشتباه (False Positive) | نسبتاً بالاتر، چون جلوی تهدید را نمیگیرد و فقط گزارش میدهد | باید دقیقتر تنظیم شود تا جلوی ترافیک مشروع را نگیرد |

| استفاده معمول در کجا؟ | مانیتورینگ شبکه، تحلیل رخدادها، SOC، گزارشدهی امنیتی | سیستمهای حیاتی، فایروالهای پیشرفته، نقاط مرزی شبکه |

| قابلیت تحلیل دقیقتر | بله؛ میتوان از IDS برای تحلیل دقیق رویدادها و Forensics استفاده کرد | معمولاً برای واکنش سریع به تهدیدات طراحی شده است |

| پیچیدگی در پیادهسازی | سادهتر نسبت به IPS | پیچیدهتر؛ نیاز به تنظیمات حساس دارد |

| قابل استفاده در چه حالتهایی؟ | محیطهایی که نیاز به مشاهده و تحلیل بدون توقف دارند | محیطهایی که نیاز به توقف فوری تهدید دارند |

جمعبندی: جایگاه IDS در امنیت سایبری

با افزایش تنوع و پیچیدگی تهدیدات سایبری، سیستمهای تشخیص نفوذ (IDS) به یکی از عناصر کلیدی در معماری امنیت اطلاعات تبدیل شدهاند. این سیستمها با ایجاد دیدی جامع از فعالیتهای شبکه و میزبان، سازمانها را قادر میسازند تا تهدیدات را در مراحل ابتدایی شناسایی کرده و واکنش مناسب را برنامهریزی کنند.

کاربرد IDS فراتر از مقابله با حملات خارجی است. این ابزار در شناسایی تهدیدات داخلی، تحلیل رویدادها، رعایت الزامات قانونی و استانداردهای بینالمللی نیز کاربرد دارد. هرچند چالشهایی نظیر هشدارهای کاذب و نیاز به منابع پردازشی وجود دارد، اما با پیکربندی درست، آموزش تیم امنیتی و بهرهگیری از مدلهای ترکیبی مانند Hybrid IDS، میتوان بهرهوری آن را به حداکثر رساند.

امروزه IDSها بهعنوان بخشی حیاتی از مراکز عملیات امنیتی (SOC) و سامانههای SIEM بهشمار میروند. استفاده همزمان از IDS، IPS و دیگر ابزارهای امنیتی، زیرساختی مقاوم و پایدار در برابر تهدیدات پیچیده و مداوم ایجاد میکند.

انتخاب یک VPS امن با منابع اختصاصی، بهترین راهکار برای کسبوکارهایی است که به امنیت پایدار و کنترل کامل نیاز دارند. سرور مجازی با زیرساخت حرفهای و آیپی اختصاصی میتواند از دادههای حساس محافظت کرده و بستری مطمئن برای اجرای وبسایتها و اپلیکیشنهای مهم فراهم کند.

سرور مجازی امن وبرمز

به دنبال یک سرور مجازی با امنیت بالا هستید؟

با سرویسهای وبرمز میتوانید از فایروال قدرتمند، منابع اختصاصی و پشتیبانی دائمی بهرهمند شوید.

این VPS امن برای وبسایتهای پرترافیک، فروشگاههای اینترنتی و پروژههای حساس بهترین انتخاب است.

همین حالا سرور مجازی امن خود را سفارش دهید و آسودگی خاطر را تجربه کنید.

سوالات متداول درباره IDS

1. سیستم تشخیص نفوذ (IDS) چیست و چه وظیفهای دارد؟

IDS یک ابزار امنیتی است که ترافیک شبکه یا فعالیت میزبانها را پایش کرده و الگوهای مشکوک یا حملات احتمالی را شناسایی میکند. این سیستم هشدار صادر میکند تا تیم امنیتی بتواند در سریعترین زمان واکنش نشان دهد.

2. تفاوت IDS و IPS در امنیت شبکه چیست؟

IDS فقط فعالیتهای مشکوک را شناسایی کرده و هشدار میدهد، در حالی که IPS یک گام جلوتر میرود و بهطور خودکار جلوی حملات را میگیرد. به همین دلیل IDS سیستم نظارتی و IPS سیستم مداخلهگر محسوب میشود.

3. بهترین IDSهای رایگان و متنباز کداماند؟

ابزارهایی مثل Snort، Suricata، OSSEC، Zeek و Wazuh از محبوبترین IDSهای رایگان هستند. این ابزارها با پوشش HIDS و NIDS، امکاناتی مانند تحلیل لاگ، شناسایی بدافزار، و پایش ترافیک شبکه را فراهم میکنند.

4. سیستم IDS چگونه نفوذ را تشخیص میدهد؟

IDS از دو روش اصلی استفاده میکند: تشخیص مبتنی بر Signature برای حملات شناختهشده و تشخیص مبتنی بر Anomaly برای رفتارهای غیرعادی. بسیاری از سیستمهای مدرن ترکیبی از این دو روش را به کار میبرند تا هم دقت و هم پوشش بهتری داشته باشند.

5. استفاده از IDS چه اهمیتی در امنیت سازمان دارد؟

IDS با کاهش زمان شناسایی تهدیدات، جلوگیری از خسارتهای احتمالی و کمک به رعایت استانداردهایی مثل ISO 27001 و PCI DSS اهمیت زیادی دارد. این سیستم بخشی کلیدی از استراتژی «دفاع در عمق» سازمانها بهشمار میرود.

دیدگاهتان را بنویسید